설치 매뉴얼

KISA C-TAS 에이전트 설정

C-TAS 회원으로 가입되면 한국인터넷진흥원에서 아래 정보가 포함된 메일을 수신하게 됩니다.

- expKey

- colKey

- orgKey

- orgCode

한국인터넷진흥원 C-TAS 정보공유시스템에 로그인 합니다.

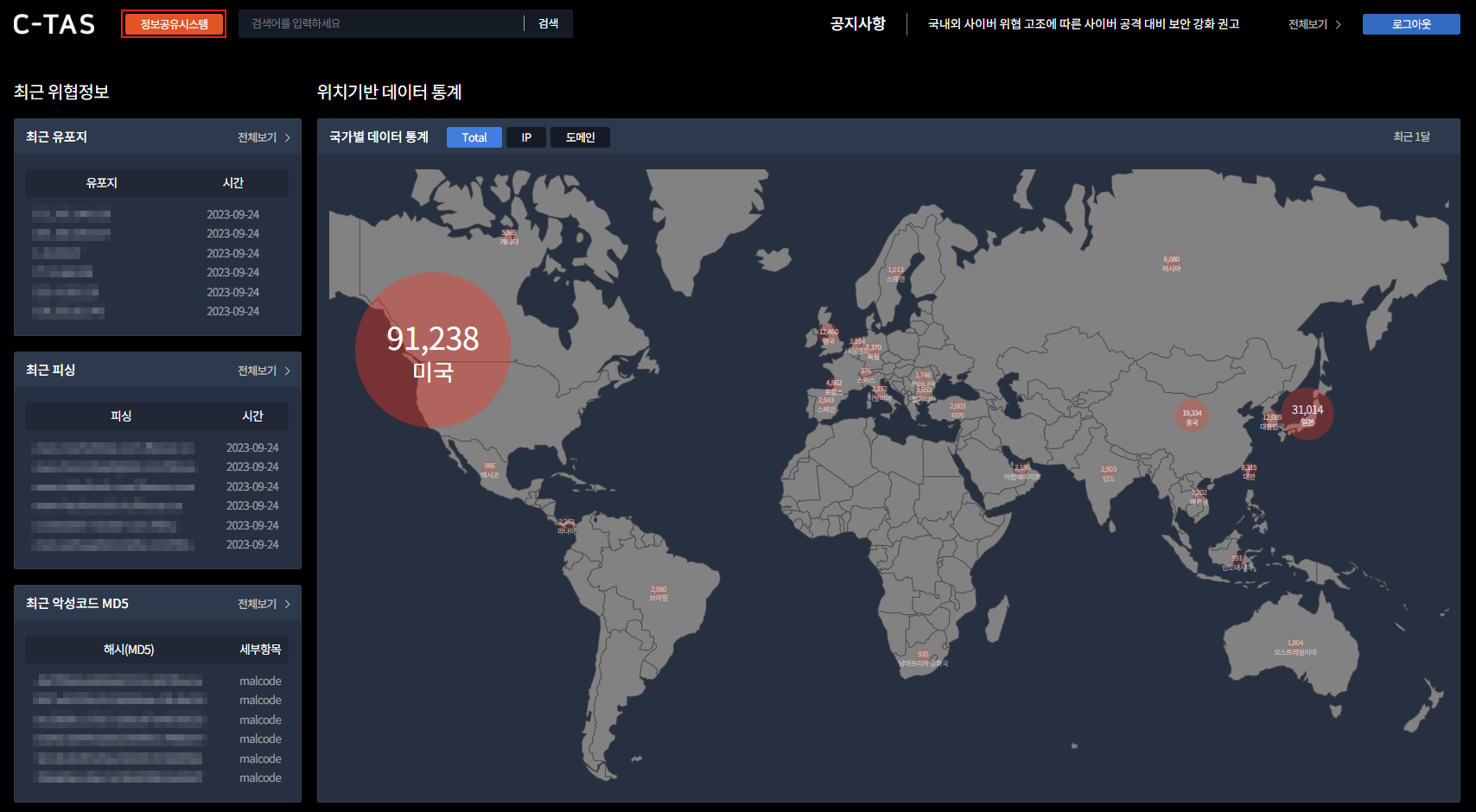

C-TAS 대시보드 상단의 정보공유시스템 버튼을 클릭하여 이동합니다.

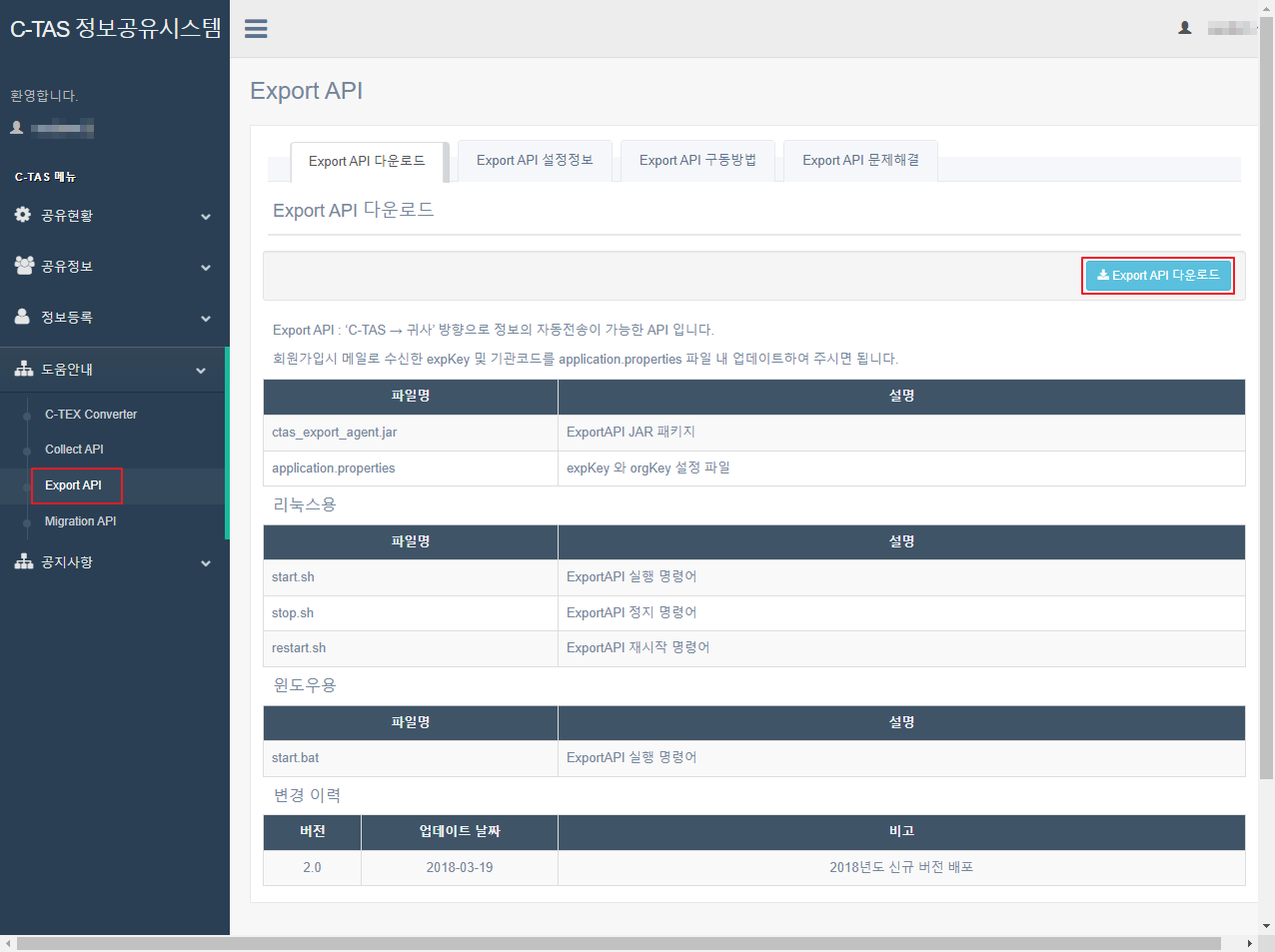

도움안내 메뉴의 Export API를 클릭하고 Export API 다운로드 버튼을 클릭합니다.

C-TAS 에이전트를 구동할 서버의 /opt/ctas 경로에 압축을 해제하고, application.properties 파일을 편집합니다. expKey, orgKey를 입력하고, 데이터 저장 타입을 반드시 csv로 변경해야 합니다. 아웃바운드 접속이 허용되어야 하므로 192.5.90.156(ccol.krcert.or.kr)과 121.147.42.178 주소의 8443 포트에 대해 방화벽 허용 정책을 추가합니다.

# application config

ctas.expKey=메일 수신한 expKey

ctas.orgKey=메일 수신한 orgKey

ctas.target.api=export

ctas.share.urls=https://ccol.krcert.or.kr:8443,https://121.147.42.178:8443

ctas.share.data.base.dir=/opt/ctas/export

# 데이터 저장 타입 : xml,json

#ctas.save.data.type=xml

#ctas.save.data.type=json

ctas.save.data.type=csv

#ctas.save.data.type=stix

# Logging 설정

logging.path=./logs/

logging.level.root=INFO

logging.level.kr.or.kisa.ctas.agent=DEBUG

이제 start.sh 쉘 스크립트를 실행하여 Export API 데몬을 시작하고, 정상적으로 데이터가 수신되는지 확인합니다.

로그프레소 피드 활성화

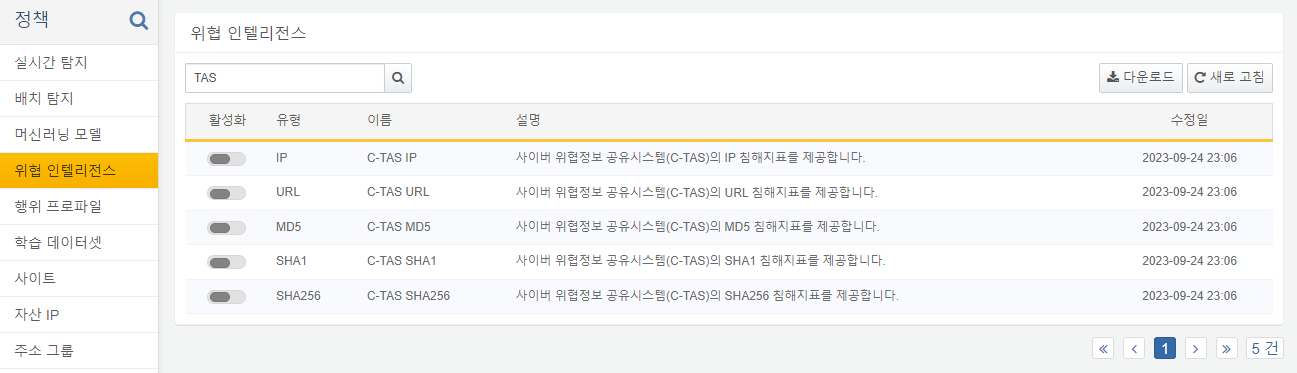

C-TAS 앱을 설치한 후 위협 인텔리전스 메뉴로 이동하면 아래와 같이 새로 추가된 C-TAS 피드를 확인할 수 있습니다. 모든 피드를 활성화 상태로 변경합니다.

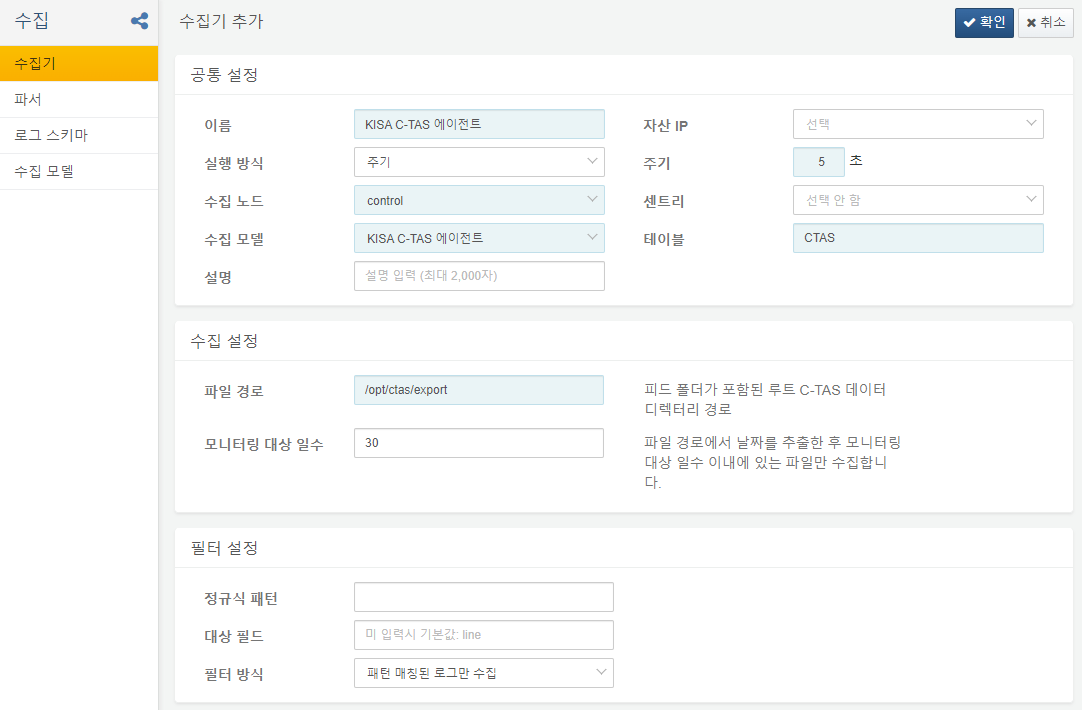

로그프레소 수집 설정

일반적으로 C-TAS Export API 데몬은 인터넷 통신이 허용되는 DMZ 구간에서 동작하게 됩니다. 따라서 로그프레소 센트리를 C-TAS Export API 데몬이 설치된 서버에 설치하고, 센트리에 대해서 아래와 같이 수집 설정을 추가합니다.

(위의 스크린샷에서는 센트리가 지정되어 있지 않으나, Export API와 동일한 호스트에 설치된 로그프레소 센트리를 지정해야 함)

(위의 스크린샷에서는 센트리가 지정되어 있지 않으나, Export API와 동일한 호스트에 설치된 로그프레소 센트리를 지정해야 함)

파일 경로는 아래 디렉터리를 포함하는 상위 디렉터리 경로를 의미합니다:

- B_악성코드-HASH, B_악성코드-PC, D_C&C, D_공격시도IP, D_유포지, D_피싱

파일이 지속적으로 누적되면 로그프레소 센트리에서 상태 관리하는데 필요한 힙 메모리가 증가하므로, 모니터링 대상 일수를 적정 일자 범위로 한정하시기 바랍니다. 추천되는 기본값은 최근 30일입니다.

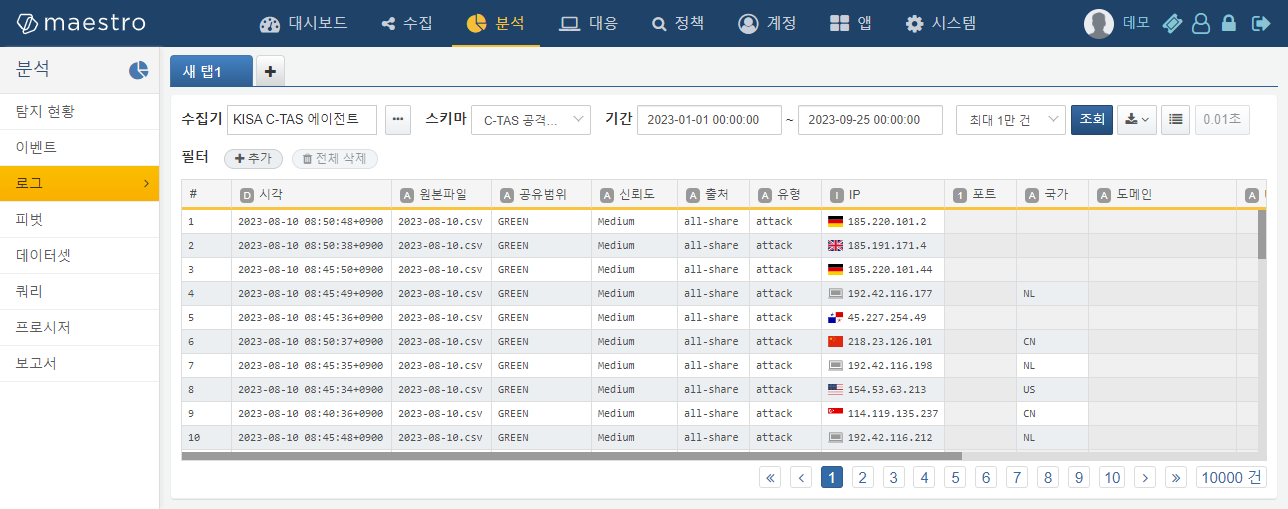

수집기에서 정상적으로 CSV 파일과 ZIP 파일의 침해 지표를 수집한다면 로그 메뉴 또는 CTAS 테이블을 쿼리하여 확인할 수 있습니다.