설치 매뉴얼

Splunk 앱 설치

Superna Data Security Edition 제품은 Splunk Http Event Collector 방식의 연동을 지원하기 때문에 Logpresso Cloud나 Logpresso Sonar는 스플렁크 앱을 통해 동일한 HTTP 수신을 지원합니다. 따라서 Superna ZT 로그 수집기를 구성하려면 먼저 Splunk 앱을 설치해야 합니다. 아래의 URL을 방문하여 Splunk 앱 1.3.2411.3 버전 이상을 먼저 설치하세요.

https://logpresso.store/ko/apps/splunk

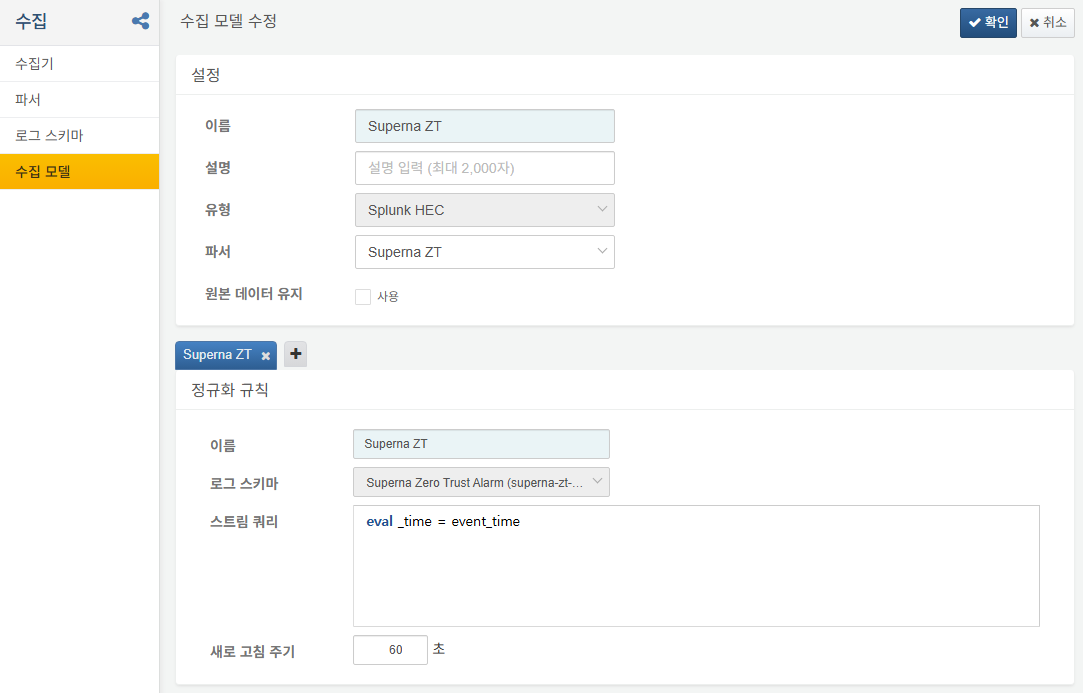

Superna Data Security Edition 앱 설치

Superna Data Security Edition 앱을 설치합니다. 정상적으로 설치되면 아래와 같이 Splunk HEC 수집 유형을 참조하는 Superna ZT 수집 모델을 확인할 수 있습니다.

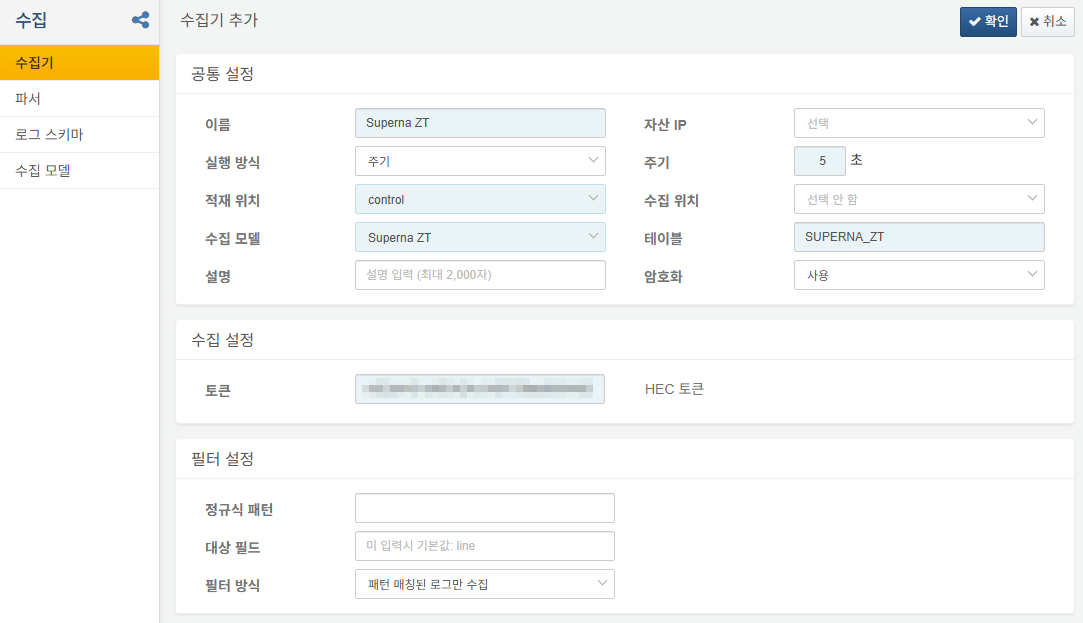

로그프레소 수집 설정

이 문서를 참고해 수집기를 추가하세요. 기본 설치되는 대시보드 및 데이터셋은 이름이 SUPERNA_ZT로 시작하는 테이블을 참조합니다.

다음은 수집기 설정 중 필수 입력 항목입니다.

- 이름: 수집기를 식별할 고유한 이름 입력

- 주기: 5초

- 적재 위치/수집 위치: 로그프레소 플랫폼 구성에 따라 적합한 노드 선택

- 수집 모델: Superna ZT 선택

- 테이블: SUPERNA_ZT로 시작하는 테이블 이름 입력

- 토큰: 이전 단계에서 Superna ZT Alarm 전송 설정한 토큰 값 사용

Superna Data Security Edition 앱 설치

Superna Data Security Edition 앱을 설치합니다. 정상적으로 설치되면 아래와 같이 Splunk HEC 수집 유형을 참조하는 Superna ZT 수집 모델을 확인할 수 있습니다.

Superna Defender Zero Trust 설정

Logpresso Sonar SIEM Superna Zero Trust Alarm 문서를 참조하여 Logpresso Cloud나 Logpresso Sonar 인스턴스로 웹훅을 전송하도록 설정합니다.

Superna 통합 구성 절차

다음 절차는 Superna Defender Zero Trust에서 발생한 보안 이벤트를 Logpresso Cloud 혹은 Logpresso Sonar로 연동하기 위해 Eyeglass 가상머신과 Logpresso를 구성하는 방법입니다.

1. 사전 준비

- Data Security Edition 구독 제품 설치

- Eyeglass OS 어플라이언스 버전 15.5 이상 (

cat /etc/os-release로 확인) - Zero Trust API 라이선스 키

- Logpresso 수집기의 HEC 토큰 값 확보

2. Eyeglass VM에서 Python 실행 환경 구성

ssh admin@<VM-IP>

sudo -s

mkdir -p /opt/superna/cgi-bin

chown -R sca:users /opt/superna/cgi-bin

chmod -R u+rwX,g+rwX /opt/superna/cgi-bin

# SCA 사용자 전환

sudo -u sca -s

cd /opt/superna/cgi-bin

# Python 가상환경 생성 및 패키지 설치

python3 -m venv venv-logpresso

source venv-sonar/bin/activate

pip install flask boto3 requests logging

deactivate

# 통합 스크립트 파일 생성

touch logpresso.py logpresso.sh

chmod +x logpresso.py logpresso.sh

3. 실행 스크립트 생성

/opt/superna/cgi-bin/logpresso.sh 파일에 아래 내용 작성

#!/bin/bash

export PATH="/opt/.pyenv/bin:$PATH"

source /opt/superna/cgi-bin/venv-logpresso/bin/activate

exec python /opt/superna/cgi-bin/logpresso.py

4. systemd 서비스 등록

/etc/systemd/system/logpresso.service 생성

[Unit]

Description=Webhook listener for Zero Trust API translations and integrations

After=network.target

[Service]

Type=simple

User=sca

Group=users

WorkingDirectory=/opt/superna/cgi-bin

ExecStart=/bin/bash /opt/superna/cgi-bin/logpresso.sh

Restart=always

RestartSec=5

[Install]

WantedBy=multi-user.target

5. Python 코드 수정

-

제공된 템플릿에서 아래 부분을 토큰 값과 Logpresso HEC URL로 수정

-

/opt/superna/cgi-bin/logpresso.py에 저장

7. 서비스 시작 및 상태 확인

"active and running" 상태여야 함

8. Defender Zero Trust Webhook 설정

- Ransomware Defender Zero Trust 탭에서 Webhook 생성

- URL:

http://localhost:5000/webhook - Header:

Content-Type: application/json - 권장: Critical / Major 이벤트 및 lockout 관련 웹훅만 설정

9. 연동 테스트

- Eyeglass VM에서 제공된 curl 명령 실행

- SSH 터미널에서

"done sending event to logpresso..."메시지와 HTTP 200 응답 확인 - Logpresso에서

table SUPERNA_ZT검색으로 이벤트 수집 여부 확인

10. 운영

journalctl -f -u logpresso로 실시간 로그 확인- 성공 시

successCount 1응답을 받아야 함 - 필요 시 대시보드와 트리거를 구축하여 자동 대응