사용 매뉴얼

개요

로그프레소의 관점에서 NAC 솔루션은 다음과 같은 의미를 가집니다:

- 위협 탐지 시나리오 적용 대상 식별

- 정보보호 통합플랫폼 구축 시 의외로 자산 정보에 대한 현행화가 잘 되어있지 않은 경우를 자주 보게 됩니다. 위협 탐지 시나리오를 작성할 때 망 구분과 자산 유형 식별은 매우 중요합니다. 예를 들어, 업무용 PC는 인터넷 아웃바운드 시도가 일반적이지만, 서버에서는 인터넷 아웃바운드가 흔한 일이 아닙니다. 지니안 NAC은 각 IP에 관련된 하드웨어, 운영체제, 취약점 진단 내역 등 많은 정보를 제공하므로, 더 나은 탐지 시나리오를 구성할 수 있습니다.

- 위협 탐지 시 자산 정보 제공

- IPS, 웹방화벽, APT 등 단위 보안시스템에서 공격 시도를 탐지, 차단하더라도 내부 자산의 세부 정보를 확인해야 후속 조치를 취할 수 있습니다. 운영체제 버전이나 소프트웨어 구성에 따라 해당 공격의 영향이 전혀 없을 수도 있습니다. 예를 들어, 내부망에서 C&C 서버에 접속 시도하는 것을 확인했더라도 섣부른 대응이 서비스 장애로 이어질 수 있습니다. 자산 정보를 확인하여 업무 연속성에 문제를 유발할 가능성이 있는지 먼저 점검해야 합니다.

- 보안 정책 유지 및 위협 대응 수단

- 안티바이러스와 같은 필수 에이전트 설치 등 보안 정책 준수에 필요한 모든 작업이 완료된 후에 IP와 장비 등록을 신청하고, 보안팀이 이를 확인하여 처리하는 운영 절차를 흔히 볼 수 있습니다. 업무 처리에 따라 자동으로 네트워크 격리를 해제할 수 있습니다. 한편 위협 탐지 시 보안팀에서 네트워크 격리 조치를 결정하면, NAC에 직접 접속하여 네트워크 격리를 설정하지 않더라도 로그프레소에서 일괄적으로 NAC을 포함한 모든 단위 보안시스템에 차단 조치를 실행할 수 있습니다.

지니안 NAC의 핵심 개념은 "노드"와 "노드 그룹"입니다. 노드는 IP에 관련된 모든 정보를 관리하고, 노드 그룹은 특정한 조건과 일치하는 노드를 그룹으로 관리합니다. 동일한 노드는 여러 개의 노드 그룹에 포함될 수 있습니다.

네트워크 접속 허용이나 격리와 같은 제어는 "제어 정책"에 의해서 수행됩니다. 제어 정책은 설정한 순서대로 적용되며 특정 노드 그룹에 대해 네트워크 대역, 서비스 (DNS 등), 시간 축으로 지정된 유형의 네트워크 접속만 허용하는 방식으로 격리를 지원합니다.

로그프레소에서는 노드에 "태그"를 부여하고, 이 태그를 노드 그룹에 인식시켜서 격리용 제어 정책을 실행하는 방식을 사용합니다. 태그는 일정 시간만 부여할 수도 있으므로, 짧은 시간 동안 네트워크에서 격리시키고 자동으로 해제할 수 있습니다.

대시보드

지니안 NAC 대시보드 구성을 설명합니다.

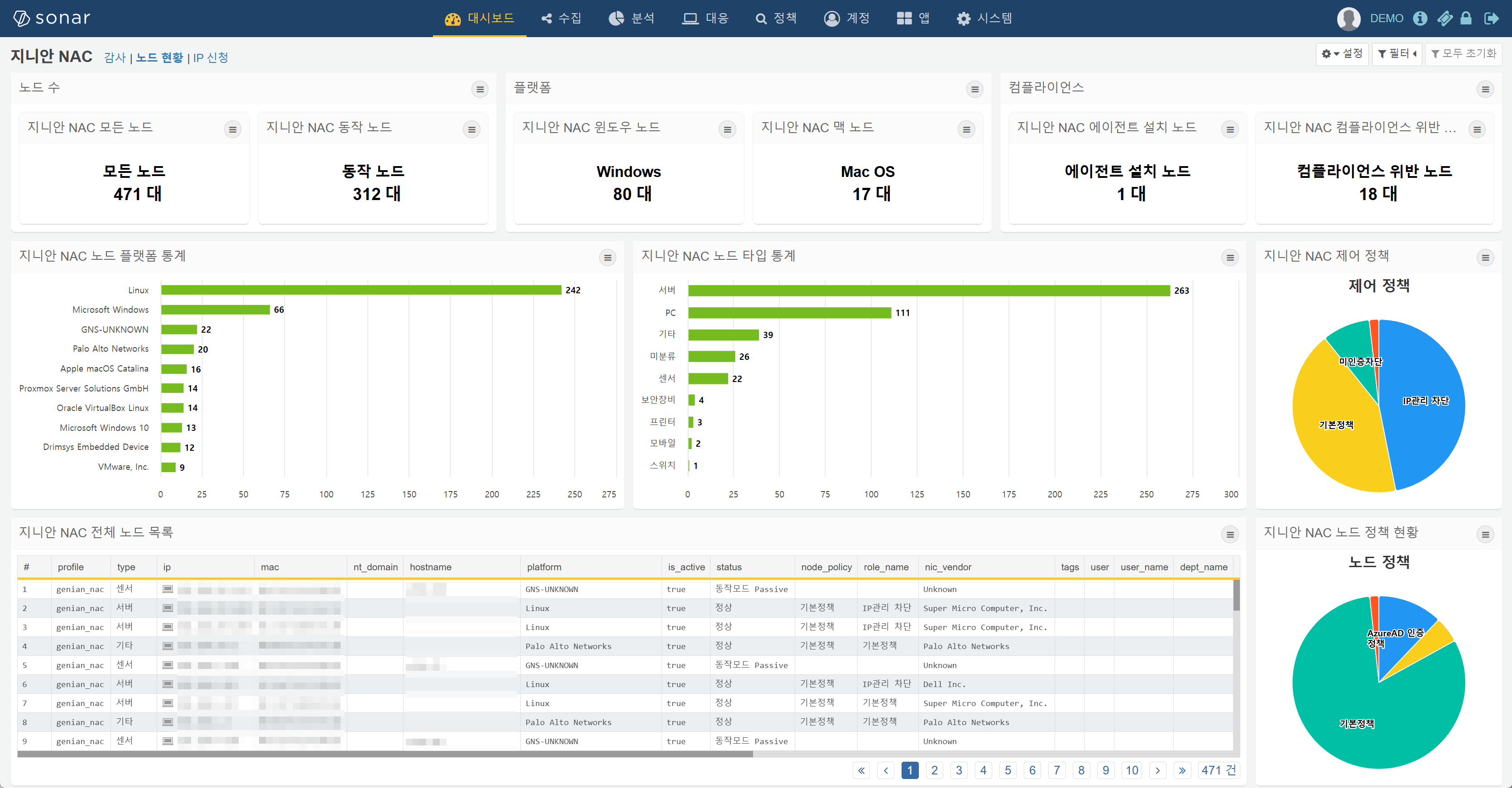

기본 현황

상단의 경고 상자 모음은 전반적인 자산 상태를 한 눈에 확인할 수 있도록 하고, 하단의 그리드는 가장 최근에 변경된 노드 정보를 확인할 수 있도록 구성합니다. 플랫폼이나 노드 타입, 그리드의 각 셀을 클릭하면 해당 값으로 드릴다운 할 수 있도록 지원합니다.

모든 노드 (경고 상자)

네트워크에서 발견된 모든 노드의 수를 표시합니다. PC, 모바일, 서버, 스위치 등 IP를 가진 모든 노드가 대상입니다.

동작 노드 (경고 상자)

윈도우 노드 (경고 상자)

지니안 NAC 관리콘솔에서 정책 메뉴에서 그룹 > 노드 > 1.식별 트리 항목을 선택하면, 아래 조건과 일치 시 Microsoft Windows 노드 그룹으로 분류하도록 설정된 것을 확인하실 수 있습니다.

- '플랫폼' 항목에서 '감지된 플랫폼에 문자열 포함하면' 조건으로 'Microsoft Windows' 설정

Apple Mac 노드 (경고 상자)

지니안 NAC 관리콘솔에서 정책 메뉴에서 그룹 > 노드 > 1.식별 트리 항목을 선택하면, 아래 조건 중 하나라도 일치하면 Apple Mac OS 노드 그룹으로 분류하도록 설정된 것을 확인하실 수 있습니다.

- '플랫폼' 항목에서 '감지된 플랫폼에 문자열 포함하면' 조건으로 'Apple iMac' 설정

- '플랫폼' 항목에서 '감지된 플랫폼에 문자열 포함하면' 조건으로 'Apple Mac' 설정

- '플랫폼' 항목에서 '감지된 플랫폼에 문자열 포함하면' 조건으로 'Apple macOS' 설정

- '플랫폼' 항목에서 '감지된 플랫폼에 문자열 포함하면' 조건으로 'Apple OS X' 설정

에이전트 설치 (경고 상자)

지니안 NAC 관리콘솔에서 정책 메뉴에서 그룹 > 노드 > 2. 분류 트리 항목을 선택하면, 에이전트 설치노드는 아래 조건과 일치하면 에이전트 설치로 분류하도록 설정된 것을 확인하실 수 있습니다.

- '에이전트상태' 항목의 '설치상태' 조건을 '설치됨'으로 설정

컴플라이언스 위반 (경고 상자)

지니안 NAC 관리콘솔에서 정책 메뉴에서 그룹 > 노드 > 3. 규제준수 트리 항목을 선택하면, 컴플라이언스 위반노드는 아래 조건 중 1개라도 해당되면 위반으로 분류하도록 설정된 것을 확인하실 수 있습니다.

- Rogue AP

- Rogue AP 접속

- Windows 방화벽 미동작

- 백신 미존재

- 백신 실시간검사 미사용

- 백신 업데이트 불만족

- 비밀번호 없는 로그인계정

- 에이전트미동작노드

- 운영체제 업데이트 상태 불만족

- 위험감지노드

- 화면보호기 미설정

노드 플랫폼 TOP 10 (가로 막대)

Microsoft Windows, Apple iMac, VirtualBox Linux, Linux 등 노드 플랫폼별 통계를 표시합니다.

노드 타입 (가로 막대)

PC, 서버, 모바일, 보안장비, 스위치 등 노드 타입별 통계를 표시합니다.

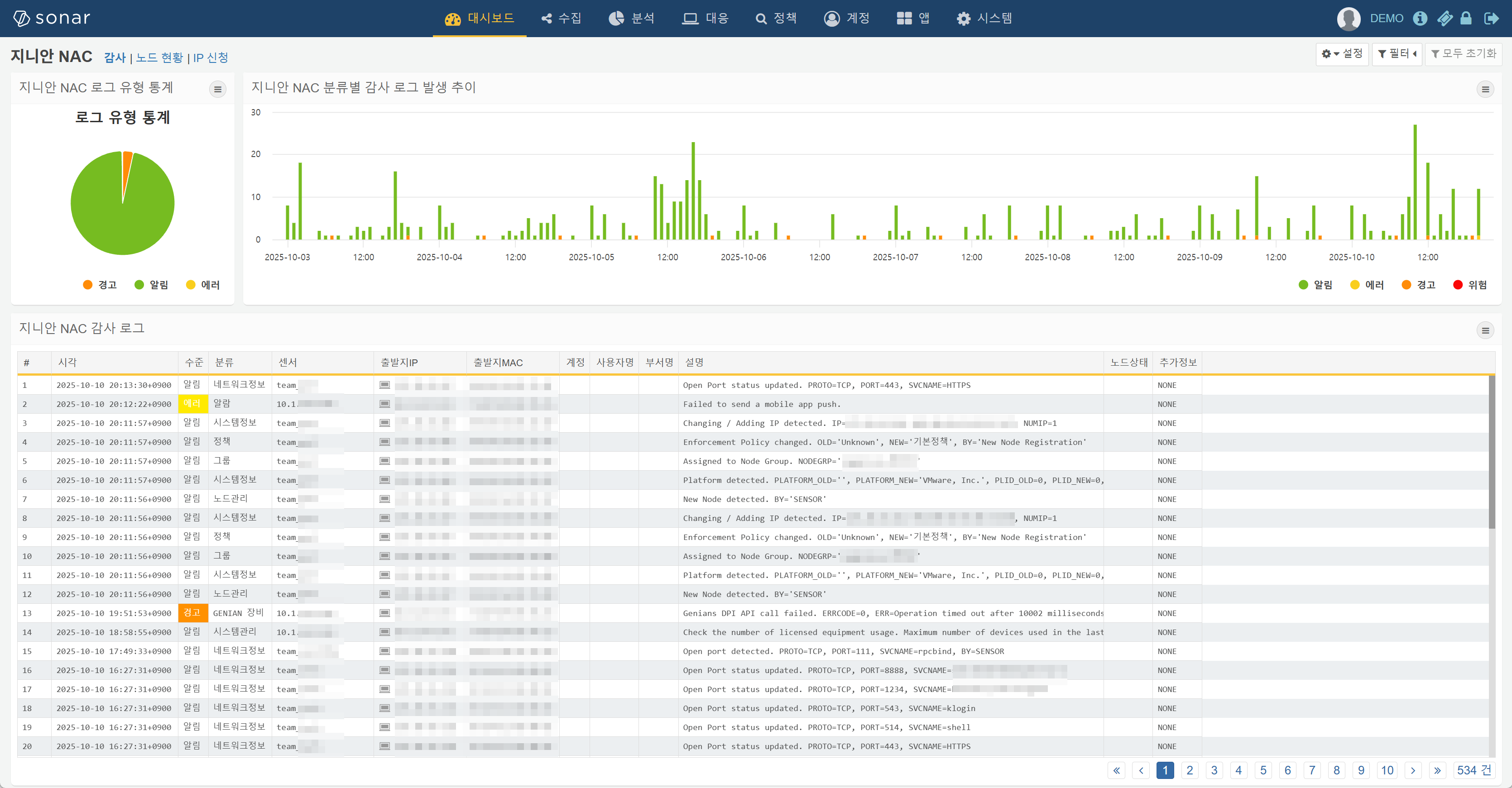

로그

감사 로그에서 필요한 정보를 빠르게 조회할 수 있도록 구성합니다. 로그 수준을 클릭하거나, 시간대를 드래그 하거나, 하단의 감사 로그 내역에서 각 셀을 클릭하면 해당 값으로 드릴다운 할 수 있도록 지원합니다.

로그 수준별 통계 (파이)

최근 일주일 감사 로그에 대한 로그 수준별 발생 통계를 표시합니다. 파이 조각을 클릭하면 해당 수준으로 드릴다운되도록 구성합니다.

감사 로그 발생 추이 (누적 세로 막대)

최근 일주일 감사 로그에 대한 1시간 단위, 로그 수준별 발생 추이를 표시합니다. 시간 축으로 드래그하면 해당 시간 범위에 대해 드릴다운되도록 구성합니다.

최근 감사 로그 (그리드)

genian-nac-audit-logs duration=1w

| eval ip = string(ip)

| rename _time as 시각, level as 수준, category as 로그ID, source as 관리장비명, ip as IP, mac as MAC, user as 사용자ID, user_name as 사용자명, dept_name as 부서명, msg as 설명, detail as 추가정보

| fields 시각, 수준, 로그ID, 관리장비명, IP, MAC, 사용자ID, 사용자명, 부서명, 설명, 추가정보

| limit 100

지니안 NAC 관리콘솔의 감사 > 로그 메뉴에서 조회하는 항목과 동일하게 감사 로그를 표시합니다. 각 셀의 값을 클릭하면 드릴다운되도록 구성합니다.