설치 매뉴얼

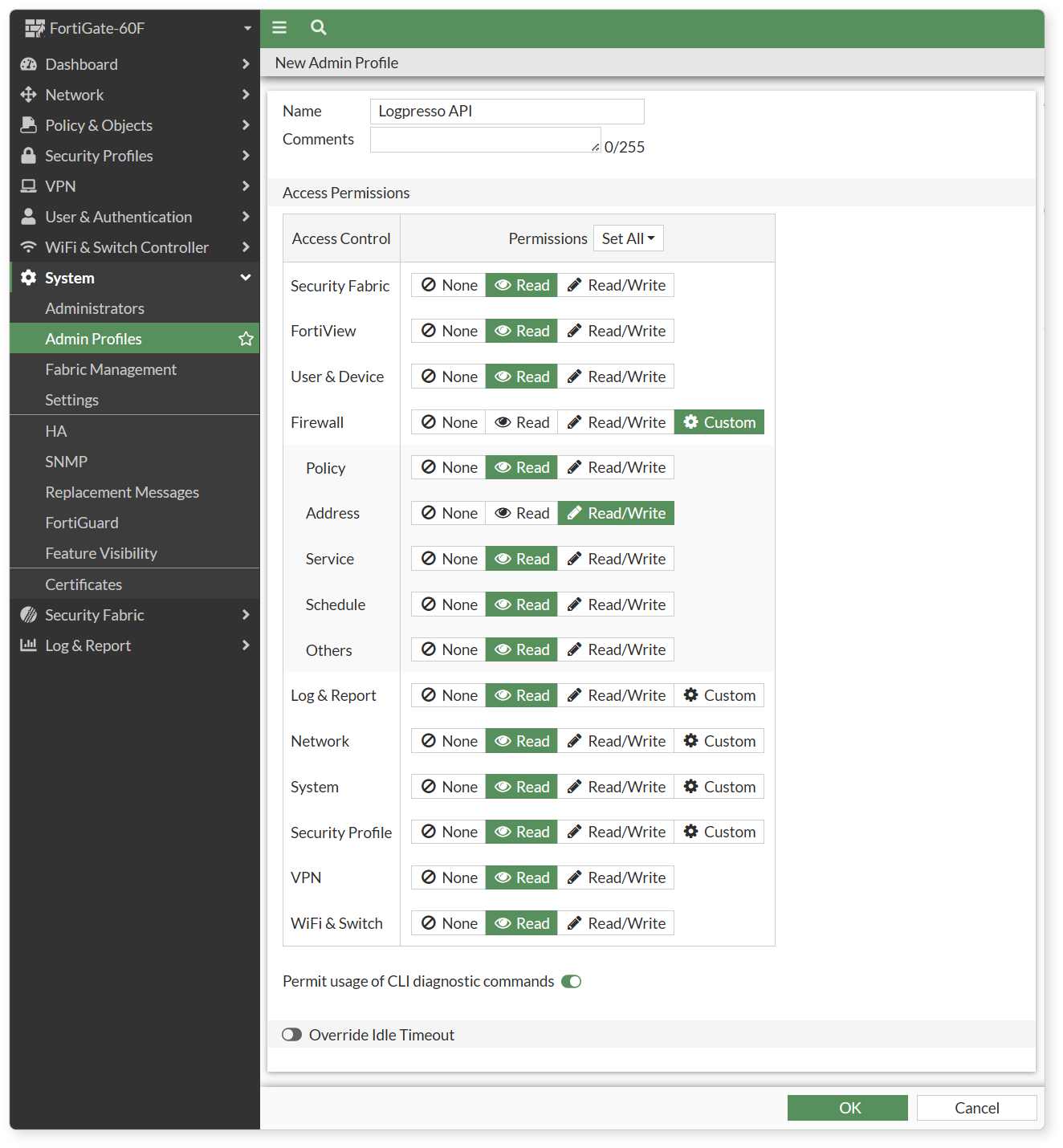

포티게이트 REST API 프로파일 설정

System > Admin Profiles에서 아래와 같이 Logpresso API 프로파일을 설정하세요.

- 대부분의 속성 권한은 Read Only이지만, 차단 연동을 위해 Firewall > Address는 Read-Write 권한이 필요합니다.

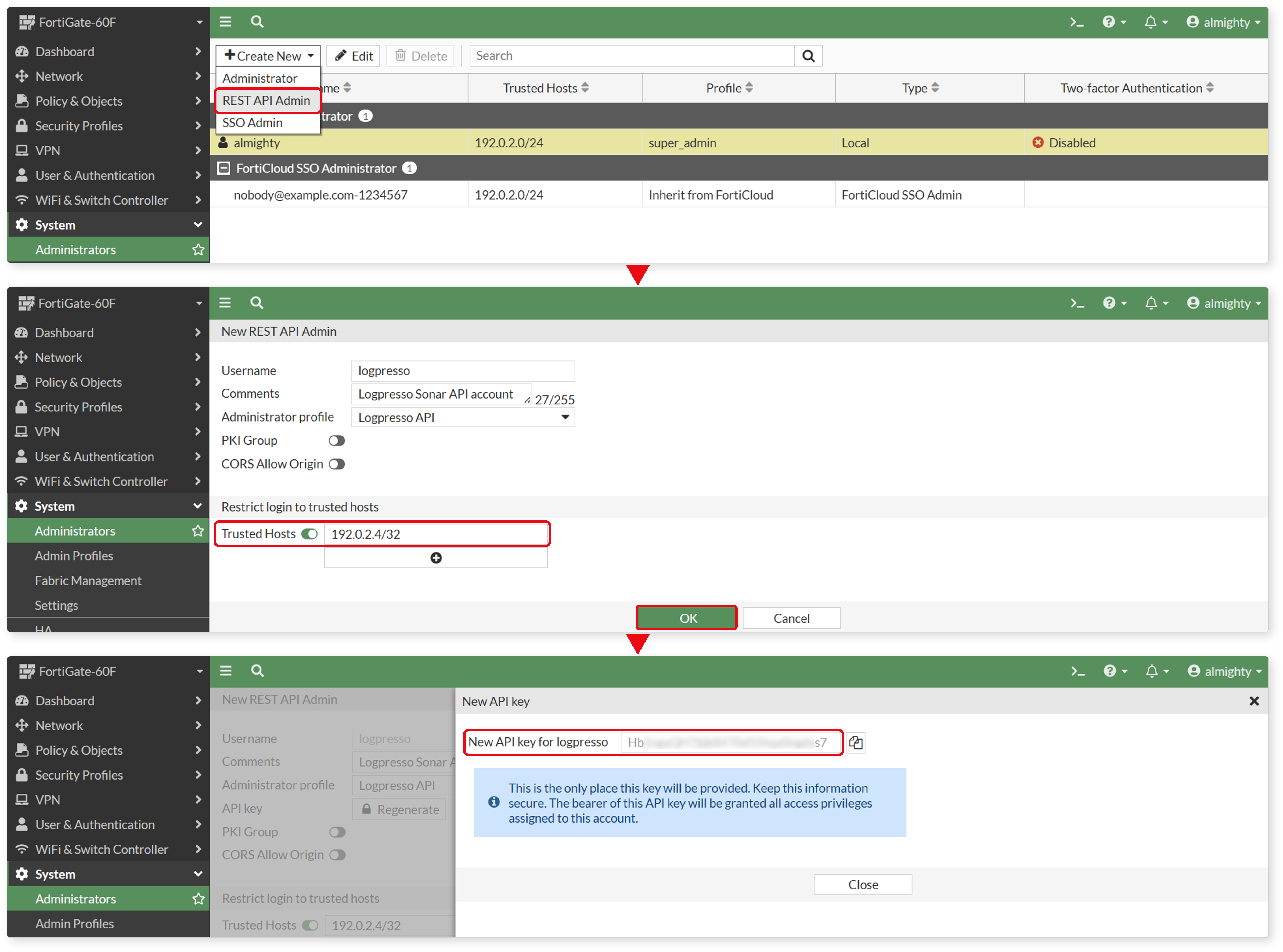

포티게이트 계정 설정

System > Administrators에서 REST API Admin을 추가하세요.

- 설정 중 PKI Group을 비활성화하세요.

- Trusted Hosts 대역에 로그프레소 소나의 IP 주소(클러스터 구성일 때, 분석 노드 페어의 가상 IP 주소)가 포함되도록 지정하세요.

- API 키를 안전한 곳에 기록해두세요. 이 API 키는 접속 프로파일을 설정할 때 사용됩니다.

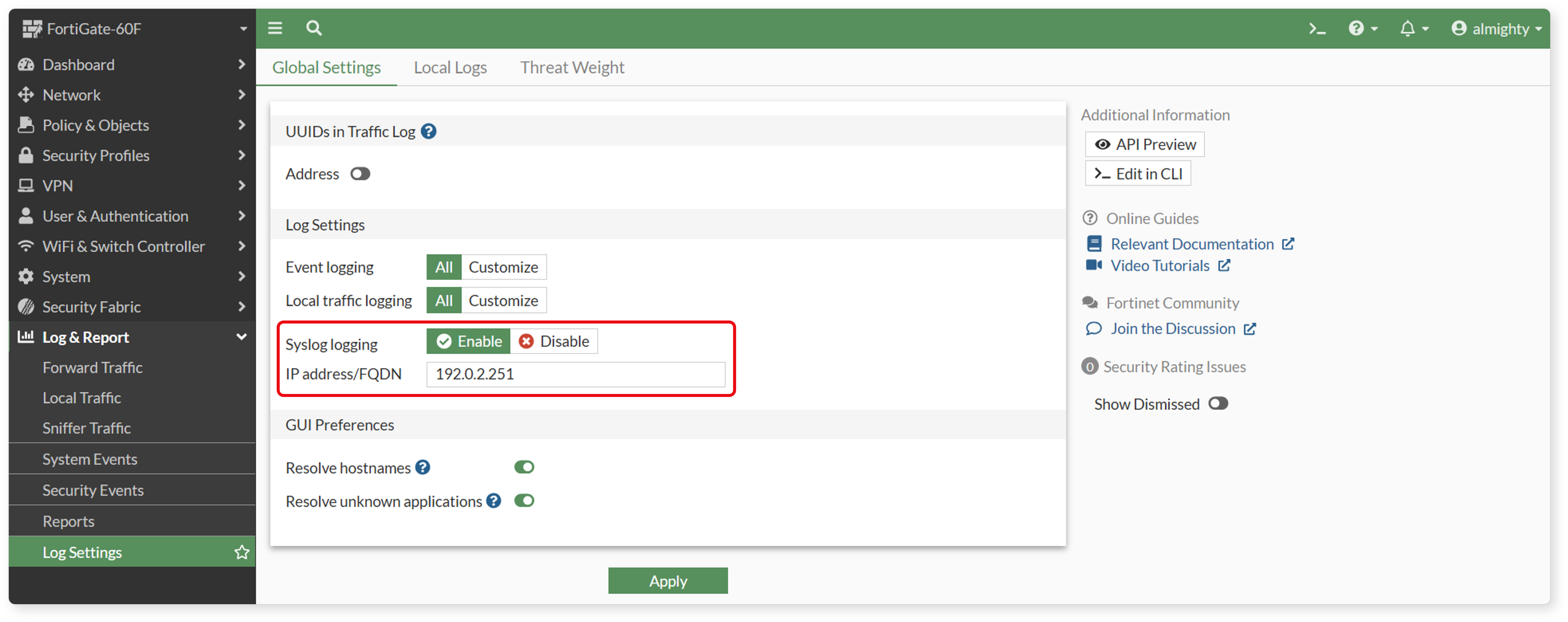

로그 전송 설정

Log & Report > Log Settings에서 Syslog logging을 활성화하고, IP Address/FQDN에 로그프레소 소나의 분석 노드 IP 주소 또는 FQDN(DNS 질의가 가능한 경우)을 입력하세요.

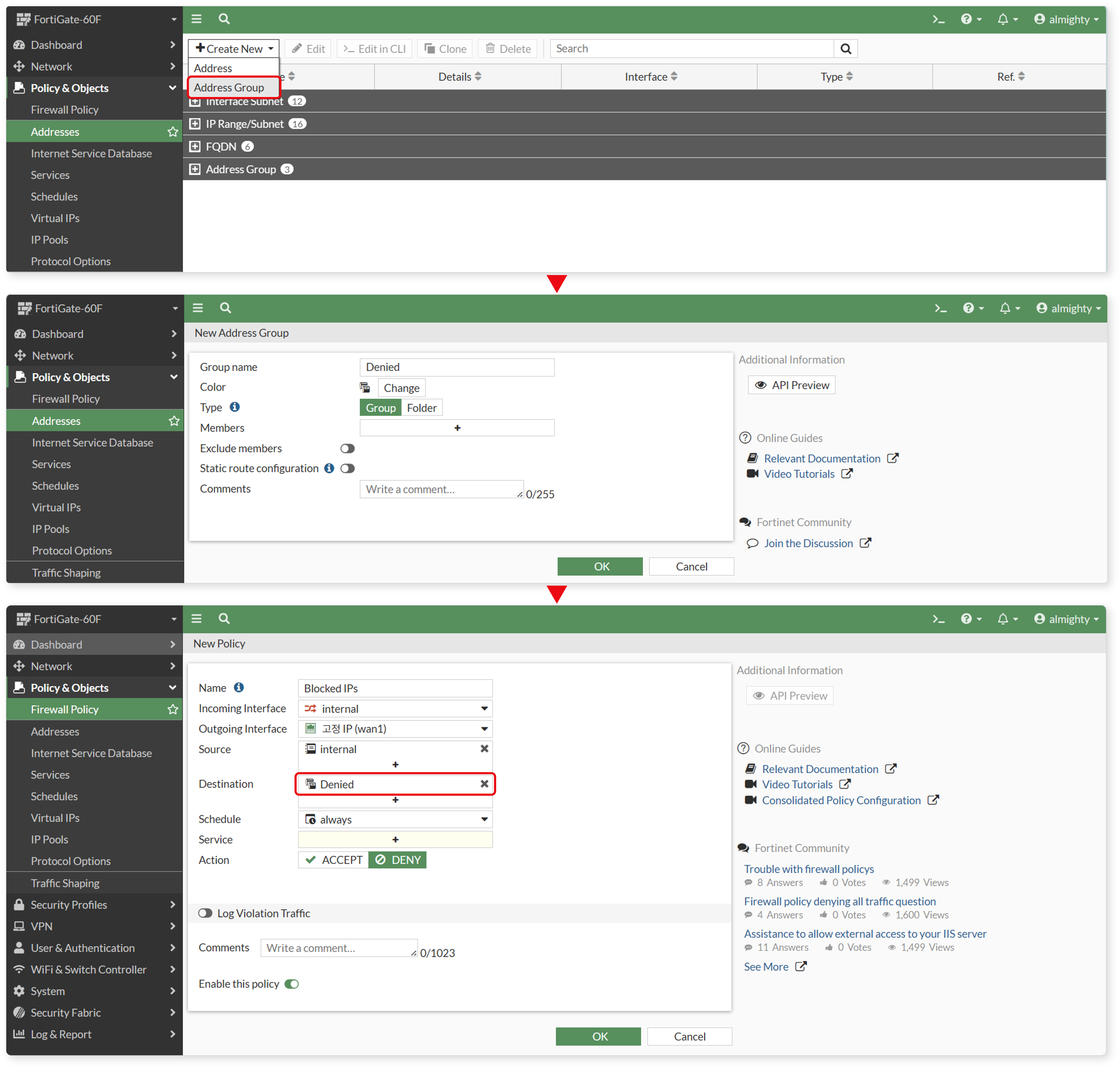

주소 그룹 확인

Policy & Object > Address에서 로프그레소 소나의 차단 연동 기능이 IP 주소를 추가/삭제할 수 있는 주소 그룹를 선택해서 이름을 확인해두거나, 새로 하나 추가하세요. 그리고, 이 주소 그룹을 (차단 목적에 따라) 출발지 또는 목적지로 하는 규칙을 Policy & Object > Policy에 추가하세요.

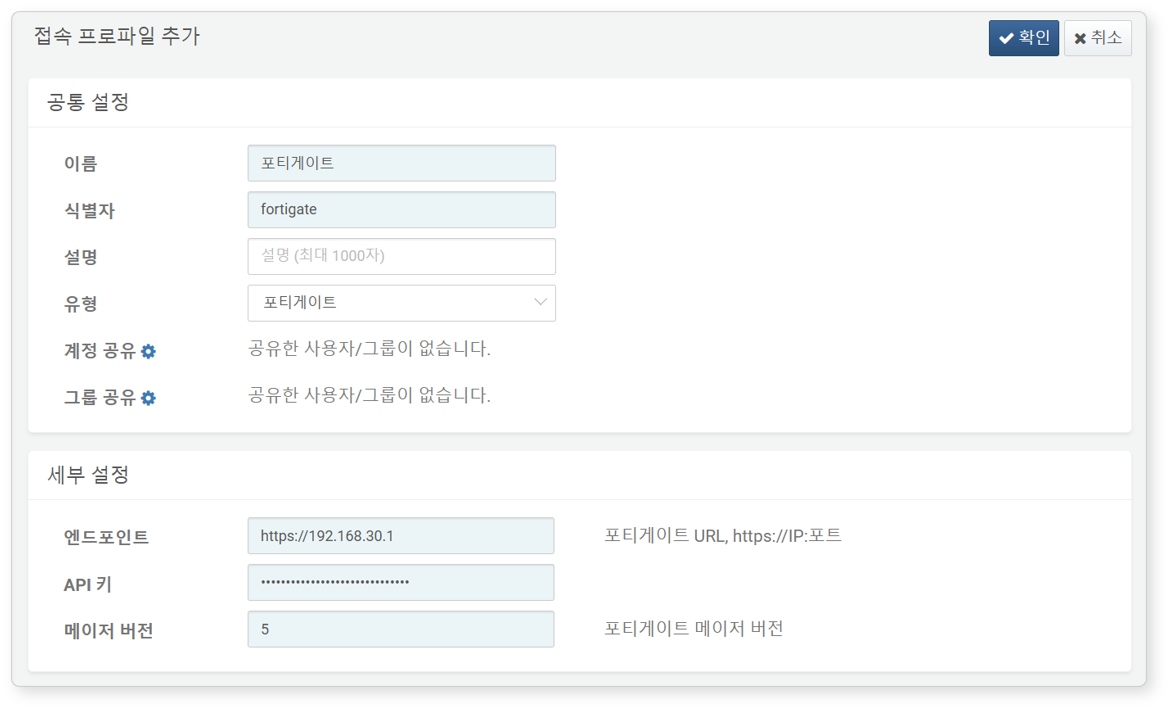

접속 프로파일 설정

이 문서를 참고해 접속 프로파일을 추가하세요.

다음은 접속 프로파일 설정 중 필수 입력 항목입니다.

- 이름: 접속 프로파일을 식별할 고유한 이름

- 식별자: 로그프레소 쿼리 등에서 사용할 접속 프로파일의 고유 식별자

- 유형:

포티게이트선택 - 엔드포인트:

https://로 시작하는 포티게이트 웹 콘솔 URL - API 키: 포티게이트 접속용 API 키

- 메이저 버전: 포티게이트에 탑재되는 소프트웨어 FortiOS의 메이저 버전 (기본값: 5, 1.3.2502.1 버전 신규 옵션)

- 예를 들어, FortiOS 버전이 7.2.11이라면 7을 입력하세요. 메이저 버전에 따라 fortigate-src-stats, fortigate-dst-stats 명령어의 실행 방식이 다릅니다.

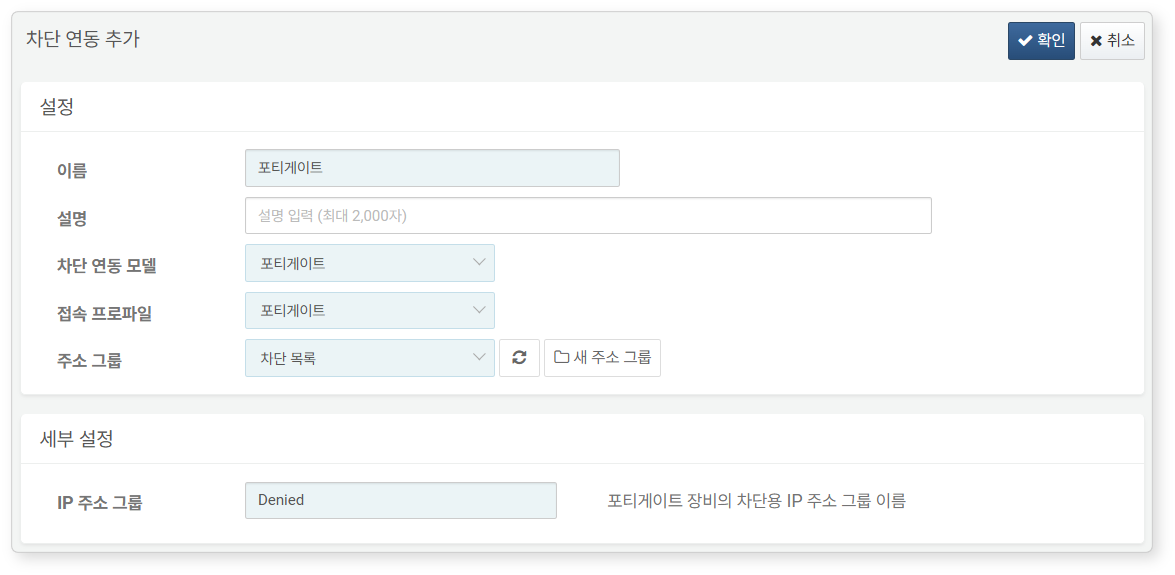

차단 연동 설정

실시간 탐지 또는 배치 탐지 시나리오를 이용해 탐지된 공격자의 IP 주소를 차단하도록 포티게이트와 연동하려면 이 문서를 참고해 차단 연동을 설정하세요.

다음은 차단 연동을 위한 필수 입력 항목입니다.

- 이름: 차단 연동을 식별할 고유 이름

- 차단 연동 모델:

포티게이트선택 - 접속 프로파일: 미리 설정해둔 접속 프로파일 선택

- 주소 그룹: 차단할 IP 주소 정보가 기록되는 주소 그룹

- IP 주소 그룹: 포티게이트에서 설정한 Address Group 객체의 이름

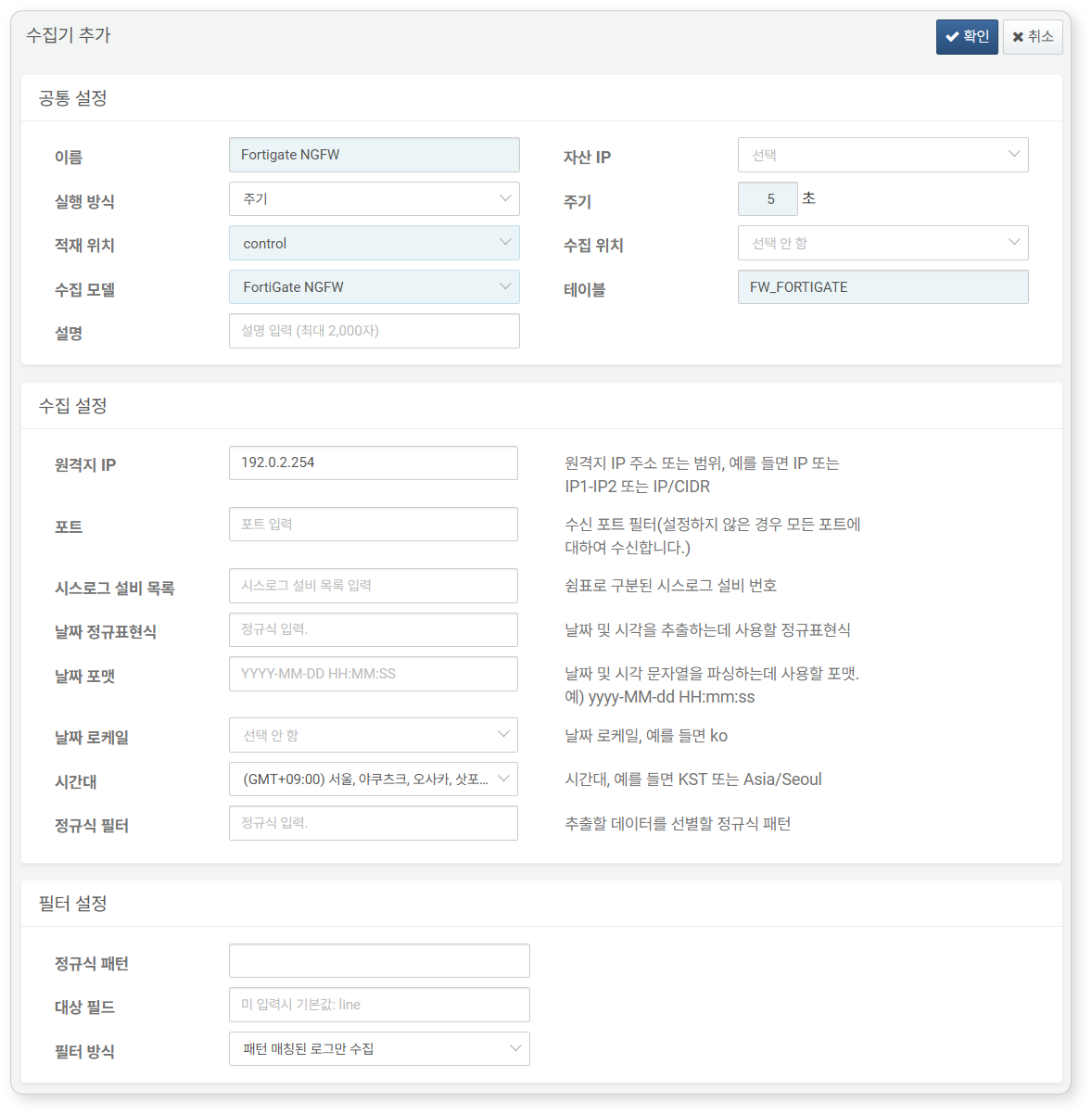

수집기 설정

수집기 문서를 참고해 수집기를 추가하세요. 기본 설치되는 대시보드 및 데이터셋은 이름이 FW_FORTIGATE로 시작하는 테이블을 참조합니다.

다음은 수집기 설정 중 필수 입력 항목입니다.

-

이름: 수집기를 식별할 고유한 이름

-

주기: 5초

-

적재 위치/수집 위치: 로그프레소 플랫폼 구성에 따라 적합한 노드 선택

-

수집 모델:

Fortigate NGFW선택 -

테이블:

FW_FORTIGATE으로 시작하는 테이블 이름 입력 -

원격지 IP: 포티게이트 방화벽 로그를 전송하는 Syslog 클라이언트의 IP 주소. 일반적으로 포티게이트 방화벽의 IP 주소