설치 매뉴얼

AIWAF 로그 전송 설정

환경 설정 > 로그 관리 > ESM 설정에서 아래와 같이 설정하세요.

-

사용 여부: 사용

-

로그 전송 주기: 60초

-

인코딩: UTF-8

-

프로토콜: UDP

-

탐지 로그 포맷: 기본값

-

감사 로그 포맷: 기본값

-

트래픽 로그 포맷: 기본값

-

시스템 로그 포맷: 기본값

로그 포맷은 기본값을 사용합니다. 로그 포맷을 변경하면 로그프레소에서 aiwaf 파서 설정을 함께 변경해야 합니다.

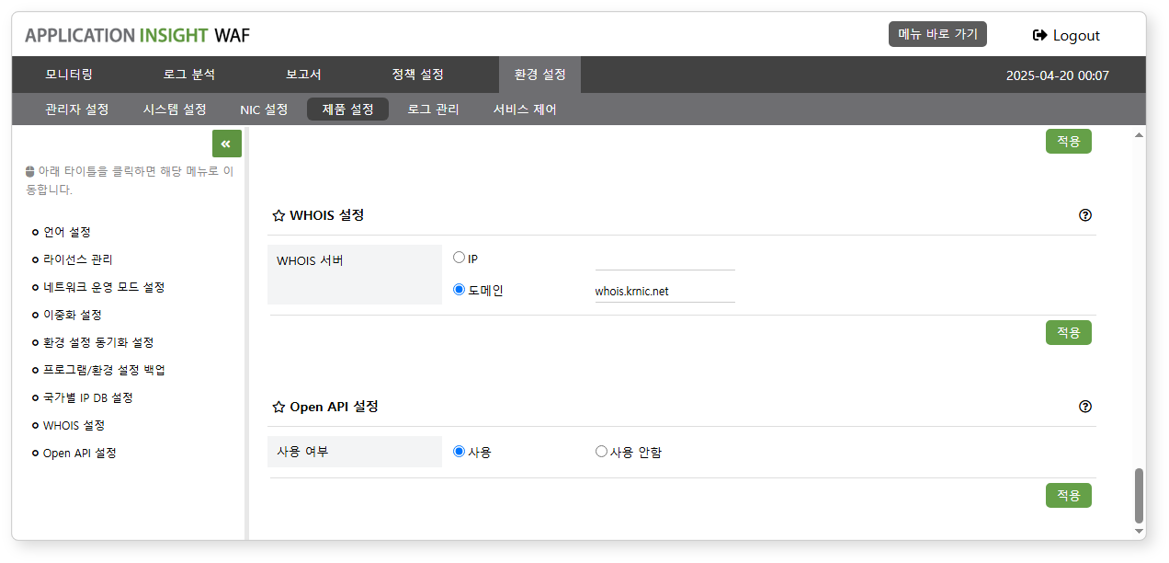

AIWAF API 허용 설정

환경 설정 > 제품 설정 > Open API 설정에서 아래와 같이 설정하세요.

- 사용 여부: 사용

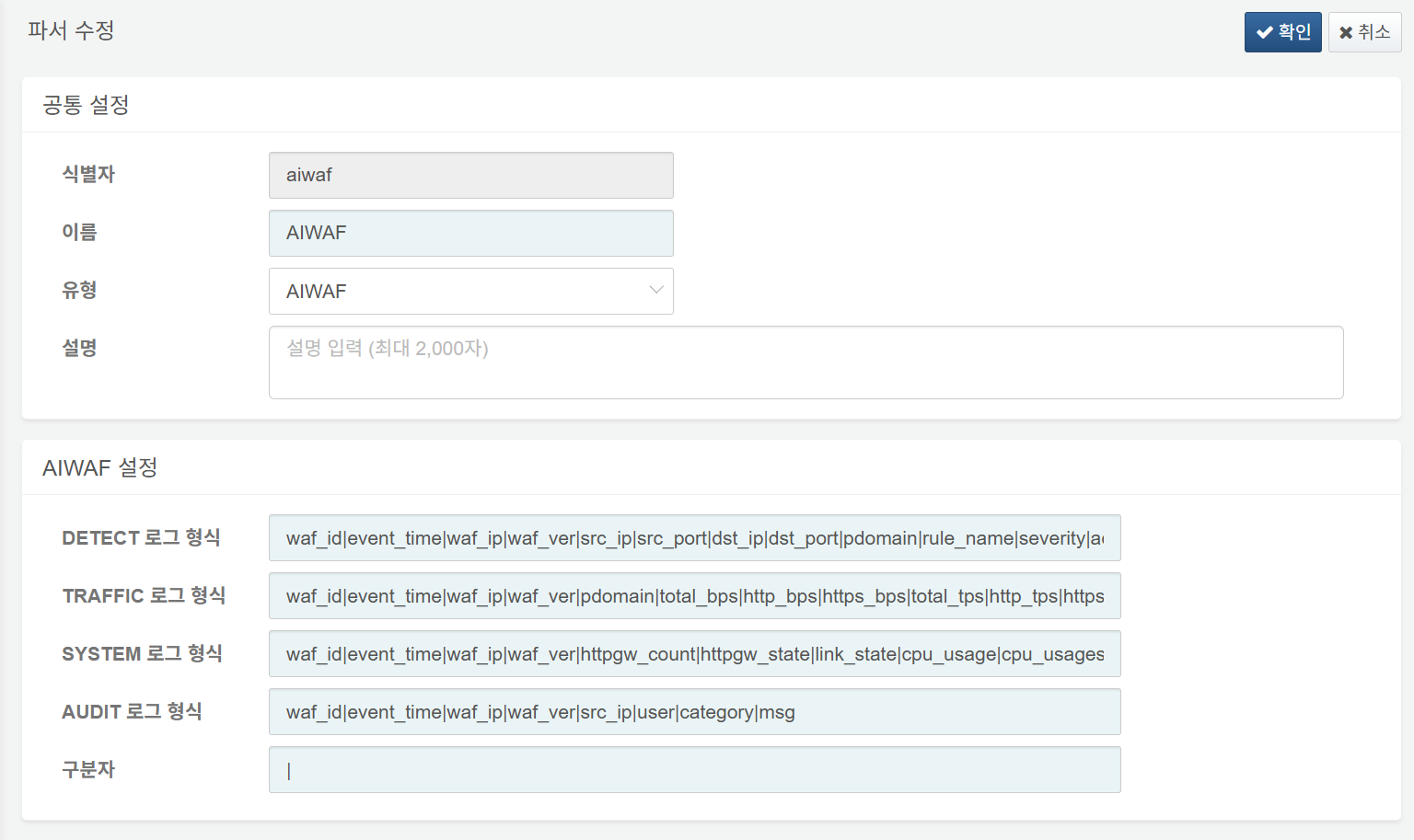

로그프레소 AIWAF 파서 설정

"AIWAF 로그 전송 설정" 단계에서 로그 포맷 설정을 기본값과 다르게 설정한 경우, AIWAF 파서 설정에서 해당 로그 유형에 대해 포맷 설정을 변경해줘야 합니다. AIWAF 콘솔 컬럼명과 로그프레소 파서 설정 필드명은 다음과 같이 매핑됩니다.

| 로그 형식 | AIWAF | 로그프레소 |

|---|---|---|

| 공통 | 식별 ID (WAF) | waf_id |

| 공통 | 시간 | event_time |

| 공통 | 식별 IP (eth0) | waf_ip |

| 공통 | 제품 버전 | waf_ver |

| 탐지(DETECT), 감사(AUDIT) | 클라이언트 IP | src_ip |

| 탐지(DETECT) | 클라이언트 포트 | src_port |

| 탐지(DETECT) | 서버 IP | dst_ip |

| 탐지(DETECT) | 서버 포트 | dst_port |

| 탐지(DETECT) | 도메인 | pdomain |

| 탐지(DETECT) | 룰 이름 | rule_name |

| 탐지(DETECT) | 위험도 | severity |

| 탐지(DETECT) | 조치 | action |

| 탐지(DETECT) | 요청 데이터 | raw_data |

| 탐지(DETECT) | 응답 데이터 | resp_raw_data |

| 탐지(DETECT) | 탐지 코드 번호 | detect_code |

| 탐지(DETECT) | 탐지 유형 | category |

| 탐지(DETECT) | 탐지 개수 | detect_count |

| 탐지(DETECT) | 탐지 근거 | reason |

| 탐지(DETECT) | 프로토콜 | app |

| 탐지(DETECT) | 호스트 | host |

| 탐지(DETECT) | 경로 | path |

| 탐지(DETECT) | 요청 길이 | req_len |

| 탐지(DETECT) | Origin IP | xff_ip |

| 탐지(DETECT) | 국가 | src_country |

| 탐지(DETECT) | 국가(Origin IP) | xff_country |

| 탐지(DETECT) | 패턴 이름 | signature |

| 탐지(DETECT) | 패턴 코드 | sid |

| 감사(AUDIT) | 아이디 | user |

| 감사(AUDIT) | 감사 로그 유형 | category |

| 감사(AUDIT) | 감사 로그 데이터 msg | |

| 트래픽(TRAFFIC) | 도메인 | pdomain |

| 트래픽(TRAFFIC) | BPS(전체) | total_bps |

| 트래픽(TRAFFIC) | BPS(HTTP) | http_bps |

| 트래픽(TRAFFIC) | BPS(HTTPS) | https_bps |

| 트래픽(TRAFFIC) | TPS(전체) | total_tps |

| 트래픽(TRAFFIC) | TPS(HTTP) | http_tps |

| 트래픽(TRAFFIC) | TPS(HTTPS) | https_tps |

| 트래픽(TRAFFIC) | CPS(HTTP) | http_cps |

| 트래픽(TRAFFIC) | CPS(HTTPS) | https_cps |

| 트래픽(TRAFFIC) | CPS(전체) | total_cps |

| 트래픽(TRAFFIC) | OPEN CONNECTION(HTTP) | http_conn_count |

| 트래픽(TRAFFIC) | OPEN CONNECTION(HTTPS) | https_conn_count |

| 트래픽(TRAFFIC) | OPEN CONNECTION(전체) | total_conn_count |

| 트래픽(TRAFFIC) | 접속자 수 | user_count |

| 트래픽(TRAFFIC) | 접속자 수(Origin IP) | user_ip_count |

| 트래픽(TRAFFIC) | 공격자 수 | attacker_count |

| 트래픽(TRAFFIC) | 공격자 수(Origin IP) | attacker_ip_count |

| 트래픽(TRAFFIC) | 공격 건수 | attack_count |

| 시스템(SYSTEM) | httpgw 개수 | httpgw_count |

| 시스템(SYSTEM) | httpgw 상태 | httpgw_state |

| 시스템(SYSTEM) | 링크 상태 | link_state |

| 시스템(SYSTEM) | CPU | cpu_usage |

| 시스템(SYSTEM) | Select CPU | cpu_usages |

| 시스템(SYSTEM) | 메모리 | mem_usage |

| 시스템(SYSTEM) | 디스크 | disk_usage |

| 기타 | 사용자정의1 | user1 |

| 기타 | 사용자정의2 | user2 |

| 기타 | 사용자정의3 | user3 |

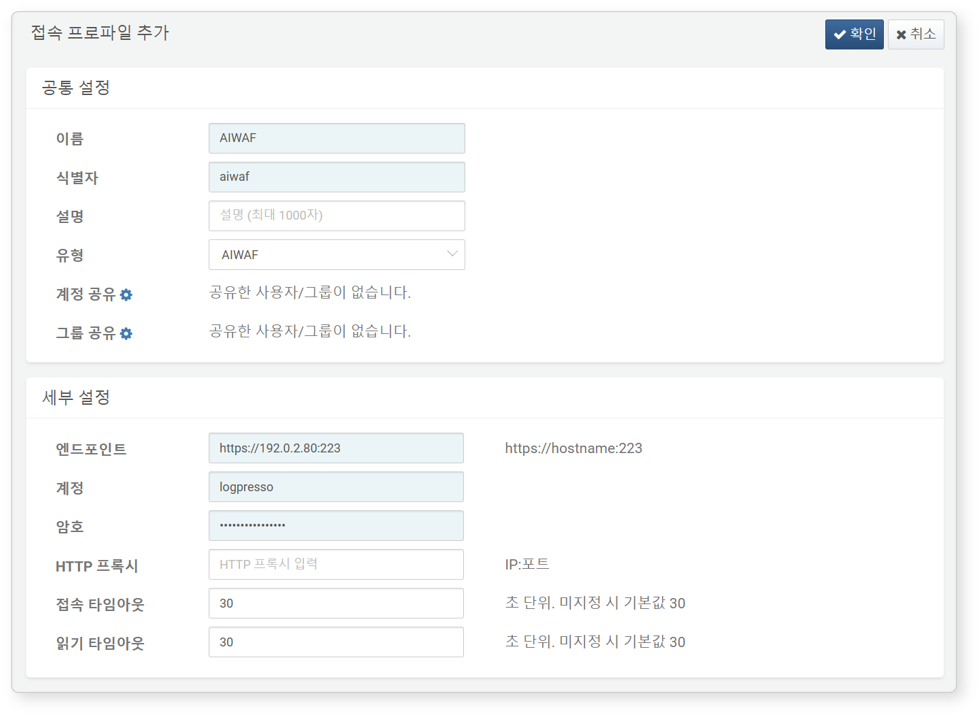

로그프레소 접속 프로파일 설정

이 문서를 참고해 접속 프로파일을 추가하세요.

다음은 접속 프로파일 설정 중 필수 입력 항목입니다.

- 이름: 접속 프로파일을 식별할 고유한 이름

- 식별자: 로그프레소 쿼리 등에서 사용할 접속 프로파일의 고유 식별자

- 유형: AIWAF 선택

- 엔드포인트: AIWAF의 API 엔드포인트를

https://IP:223형식으로 입력- 웹 관리 콘솔 통신 포트는 222, REST API 통신 포트는 223이므로 유의하세요.

- 계정: AIWAF 장비의 최고 관리자 계정

- 확장 명령어 및 차단 연동에 필요한 API 호출은 최고 관리자 계정에서만 수행할 수 있습니다.

- 암호: AIWAF 장비의 최고 관리자 계정 암호

접속 프로파일 설정이 완료되면 쿼리나 플레이북에서 AIWAF와 관련된 확장 명령어를 사용할 수 있습니다.

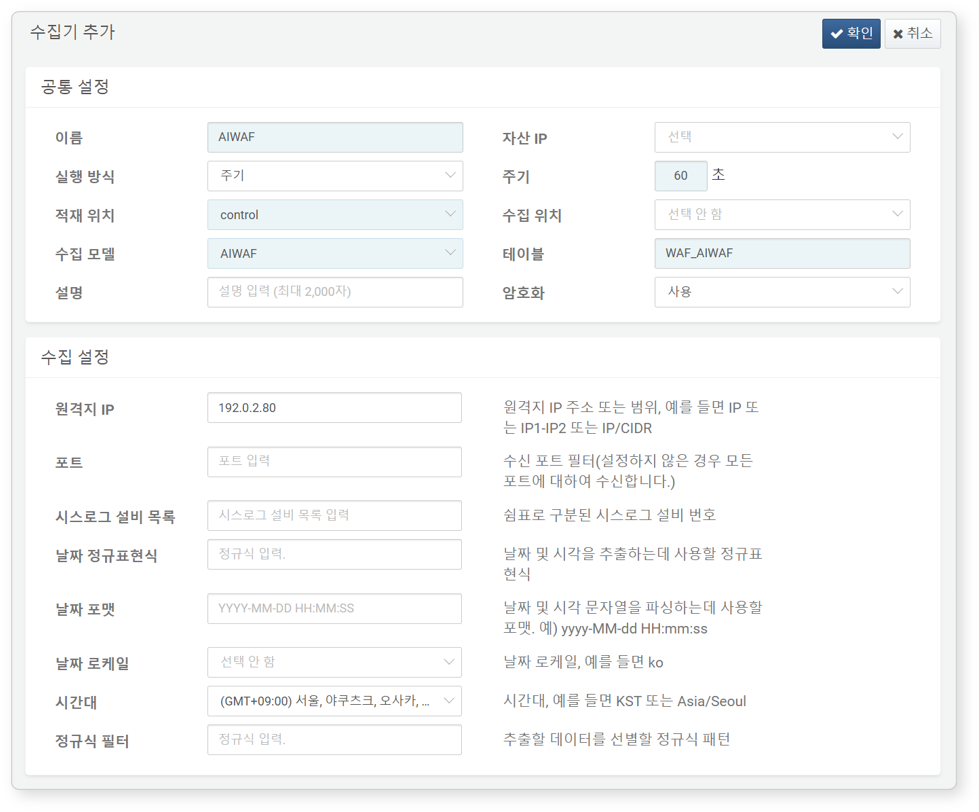

로그프레소 수집 설정

이 문서를 참고해 수집기를 추가하세요. 기본 설치되는 대시보드 및 데이터셋은 이름이 WAF_AIWAF로 시작하는 테이블을 참조합니다.

다음은 수집기 설정 중 필수 입력 항목입니다.

- 이름: 수집기를 식별할 고유한 이름 입력

- 주기: 60초

- 적재 위치/수집 위치: 로그프레소 플랫폼 구성에 따라 적합한 노드 선택

- 수집 모델: AIWAF 선택

- 테이블: WAF_AIWAF로 시작하는 테이블 이름 입력

- 원격지 IP: 로그를 전송하는 Syslog 클라이언트의 IP 주소 (AIWAF 장비의 관리 IP 주소)

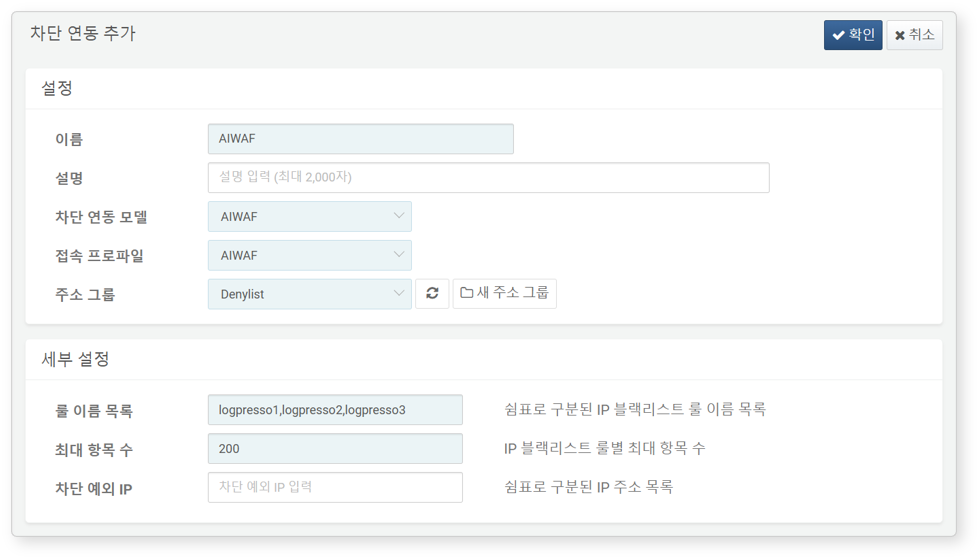

로그프레소 차단 연동 설정

실시간 탐지 또는 배치 탐지 시나리오를 이용해 탐지된 공격자의 IP 주소를 차단하도록 AIWAF와 연동하려면 이 문서를 참고해 차단 연동을 설정하세요.

다음은 차단 연동을 위한 필수 입력 항목입니다.

- 이름: 차단 연동을 식별할 고유 이름

- 차단 연동 모델: AIWAF 선택

- 접속 프로파일: 미리 설정해둔 접속 프로파일 선택

- 주소 그룹: 차단할 IP 주소 정보가 기록되는 주소 그룹을 선택하거나 생성

- 룰 이름 목록

- 쉼표(

,)로 구분하여 여러 개의 룰 이름을 입력하면 주소 그룹에 IP 주소를 추가하는 시점에 AIWAF 장비에 IP 블랙리스트 룰을 자동으로 생성합니다. - 여러 개의 룰 이름을 설정하면 기입한 순서대로 여유 공간이 남아있는 IP 블랙리스트 룰에 IP 주소를 추가합니다.

- 쉼표(

- 최대 항목 수

- AIWAF는 단일 블랙리스트 룰에서 최대 256개의 항목을 지원합니다(기본값: 200).

- 차단 예외 IP

- 실수로 중요 자산의 IP 주소가 차단되어 장애가 발생하지 있도록 동기화에서 배제할 IP 주소를 쉼표로 구분하여 입력하세요.

- 최소한 로그프레소 서버 주소 및 AIWAF 관리 IP 주소를 설정하는 것을 권장합니다.

이제 로그프레소의 주소 그룹에 IP 주소가 추가되면 모니터랩 AIWAF의 Admin 정책 > IP 정책 > IP 블랙리스트에 동기화되는 것을 확인할 수 있습니다.

실시간 탐지 시나리오, 배치 탐지 시나리오에서 위협 탐지 시 자동으로 주소 그룹에 공격자 IP 주소를 추가하도록 설정하거나, 티켓 조회 시 출발지 IP나 목적지 IP를 클릭하여 IP 블랙리스트에 추가함으로써 웹 방화벽까지 즉시 위협 IP 차단 조치를 완료할 수 있습니다.