Install Guide

개요

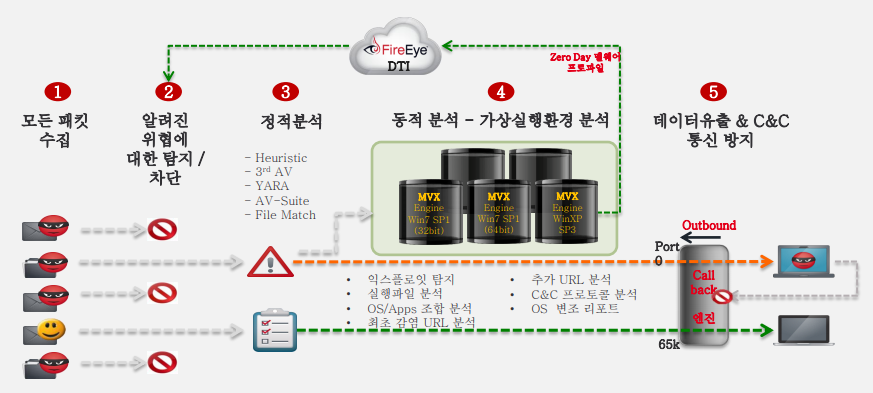

파이어아이 솔루션은 크게 네트워크 (NX), 엔드포인트 (HX), 이메일 (EX), 파일분석 (FX), 샌드박스 (AX), 통합관리 (CM) 으로 구분되는데, 이중에서 제일 많이 구축되는 어플라이언스는 파이어아이 NX입니다.

파이어아이 NX의 특징은 네트워크 트래픽에서 파일을 자동으로 추출하고, 가상머신을 이용하여 샌드박스에서 파일을 실행(DETONATE로 표현)하여 행위 기반 분석을 수행하는 방식으로 알려지지 않은 위협을 탐지한다는 점입니다.

수집 설정

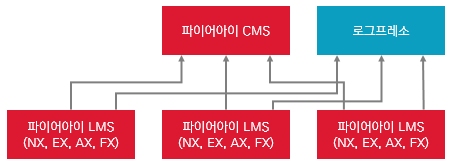

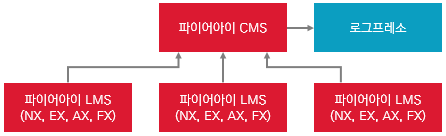

로그 전송 아키텍처

파이어아이는 아래의 구조처럼 어플라이언스에서 직접 SYSLOG로 로그를 전송하거나, CMS 서버를 거쳐서 로그를 전송할 수 있습니다. LMS는 NX, EX 등 각 Local Management System을 의미합니다.

아래는 CMS 서버를 거쳐서 수신하는 구조의 예시이며 파이어아이 CMS 7.1 이후 버전부터 지원되는 형태입니다. 이 경우에는 이벤트 ID가 각 어플라이언스 장비의 이벤트 ID와 일치하지 않습니다.

로그 포맷

파이어아이는 Normal, Concise, Extended 3가지 수준으로 로그에 포함되는 정보량을 조절할 수 있는데, Normal은 정보가 너무 적고, Extended는 불필요한 정보를 많이 포함하므로 Concise 수준으로 설정하는 것이 좋습니다. 또한 CEF, LEEF 포맷으로 전송 시 최소한의 정보를 포함하므로 포맷 설정은 JSON Concise로 지정하시기 바랍니다.

로그 유형

- domain-match: DNS를 통해 알려진 악성 도메인의 IP를 조회할 때 탐지됩니다. DNS 조회를 요청하는 출발지 IP만 기록되고, 목적지 IP는 기록되지 않습니다. (DNS 서버 IP는 실질적인 분석 의미 없음) 악성 DNS 조회 자체는 단순 IP 조회이므로 차단되지 않습니다.

- infection-match: 엔드포인트가 악성 URL에 접속 시도할 때 탐지됩니다. 차단 모드에서는 악성 URL 접속이 탐지되면 바로 차단합니다. 그 이후 해당 호스트 IP에서 별다른 탐지 내역이 없으면 감염되지 않은 것으로 추정할 수 있지만, 탐지되지 않는 방식으로 침투에 성공했을 가능성은 있습니다. 관제 시 전후의 이벤트를 확인해야 합니다.

- malware-object: 엔드포인트가 알려진 악성 바이너리를 다운로드 했을 때 탐지됩니다. 안티바이러스 모듈이 바이너리를 진단하여 정확한 악성코드명을 기록합니다. 다운로드가 즉시 차단되지는 않지만, 탐지 이후 동일 URL로 접속 시도할 때는 차단합니다.

- malware-callback: 엔드포인트가 감염되어 C&C 서버로 접속하는 트래픽이 발생할 때 탐지합니다. 이는 이미 감염된 상태이므로 즉시 격리 및 악성코드 삭제 조치가 필요합니다. DTI.Callback 으로 표시되는 항목은 Dynamic Threat Intelligence 를 통해 의심스러운 트래픽(제로데이 가능성)을 탐지했다는 의미입니다.

- riskware-object: 엔드포인트가 알려진 리스크웨어(애드웨어 등)를 다운로드 했을 때 탐지됩니다. 경험적으로 리스크웨어는 메신저 및 뱅킹 설치 프로그램도 자주 탐지하는 등 오탐이 많은 편입니다.

- riskware-callback: 엔드포인트에 리스크웨어가 설치되어 C&C 서버로 접속하는 트래픽이 발생할 때 탐지합니다. 상세 HTTP 통신내역을 검토할 수 있습니다.